Willkommen

Willkommen |

|

|

myGully

myGully |

|

|

Links

Links |

|

|

Forum

Forum |

|

|

|

|

|

02.07.25, 10:19

02.07.25, 10:19

|

#1

|

|

Super Moderator

Registriert seit: Oct 2012

Beiträge: 7.833

Bedankt: 9.311

|

chwoot: Kritische Linux-Lücke macht Nutzer auf den meisten Systemen zu Root

chwoot: Kritische Linux-Lücke macht Nutzer auf den meisten Systemen zu Root

Zitat:

chwoot: Kritische Linux-Lücke macht Nutzer auf den meisten Systemen zu Root

Ein Beispielexploit steht im Netz und funktioniert auf vielen Standardystemen. Admins sollten schnell die bereitstehenden Updates einspielen.

(Bild: J0hnTV/Shutterstock.com)

01.07.2025, 18:34 Uhr Lesezeit: 4 Min. Security

Von [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]

Eine kritische Sicherheitslücke klafft in dem Linux-Werkzeug "sudo" und macht unprivilegierte Nutzer im Handumdrehen zu "root", dem Systemverwalter. Grund der Malaise: Ein Fehler in der chroot-Funktion von sudo. Eigentlich soll diese Funktion Benutzer in ihrem Heimatverzeichnis "einsperren", ermöglicht ihnen aber den Ausbruch aus selbigem und die Erweiterung ihrer Rechte. Ein Update steht bereit, Admins von Mehrbenutzersystemen sollten zügig handeln.

Die [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ] macht sich einen Fehler in der chroot-Implementation zunutze und heißt deswegen auch im Beispielexploit auch "chwoot" – unsere Überschrift enthält keinen Tippfehler. Zwischen zwei Funktionsaufrufen ruft diese den "Name Service Switch" (NSS) auf, der wiederum die Datei /etc/nsswitch.conf lädt. Der Angreifer kann diese Funktion nun dazu bringen, eine von ihm präparierte Datei mit C-Code (eine dynamische .so-Bibliothek) zu laden und mit Root-Rechten auszuführen.

Kritische Lücke in vielen Versionen

Die Lücke versteckt sich in verschiedenen sudo-Versionen – unklar ist, in welchen genau. Der Entdecker, [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ], konnte nicht alle Versionen testen. Er ist jedoch sicher, die Lücke sei in älteren Versionen vor sudo 1.8.32 nicht enthalten, da der schadhafte Code erst in dieser Version auftauchte. In den von ihm getesteten stabilen Versionen 1.9.14 bis 1.9.17 findet sich der Bug. Er hat die CVE-ID CVE-2025-32463 und eine CVSS-Bewertung von 9,2 (Priorität: "kritisch"). Der Entdecker stellt einen Beispielexploit bereit.

Das macht viele, möglicherweise Millionen Linux-Systeme angreifbar. Ubuntu in Version 24.04.2, (im Advisory als 24.04.1 bezeichnet, tatsächlich ist aber wohl die aktuelle Noble-Ausgabe 24.04.2 gemeint), Fedora 41 und potenziell viele andere Distributionsversionen sind gefährdet. Aktualisierte Pakete gibt es jedoch bereits, unter Ubuntu [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]. Sie portieren den Bugfix, der in sudo 1.9.17p1 enthalten ist, in die dort jeweils genutzte sudo-Version. Die aktuell stabile Debian-Version "Bookworm" ist nicht betroffen – ihre sudo-Version ist [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]. Angreifbar sind hingegen [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ] und [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ].

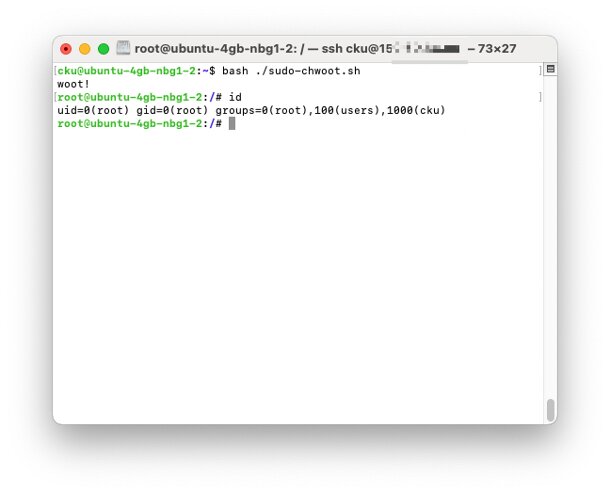

So schnell kann's gehen: Im Handumdrehen wird ein unprivilegierter Nutzer dank "chwoot" zum Systemadministrator.

Admins sollten also zügig reagieren und die von ihrer Linux-Distribution bereitgestellten Updates einspielen. Dabei sollten sie zudem nicht vergessen, Vorlagen für Cloud-VMs auf den neuesten Stand zu bringen. Eine frisch installierte Ubuntu-VM bei einem großen deutschen Cloudhoster war am späten Nachmittag des 1. Juli 2025 noch anfällig für die Sicherheitslücke, obgleich das aktualisierte Paket bereits bereitstand. Den von Entdecker Mirch bereitgestellten "Proof of Concept"-Exploit konnten wir nachstellen, mussten dafür lediglich einen C-Compiler installieren.

Mehr sudo-Ungemach

Auch an einer weiteren Stelle in sudo fand der Sicherheitsforscher Rich Mirch eine Sicherheitslücke: Sind Kommandos in der Konfigurationsdatei /etc/sudoers auf bestimmte Hosts eingeschränkt, lässt sich diese Beschränkung durch geschickte Kombination mehrerer Kommandozeilenparameter überlisten. Die Lücke mit der CVE-ID 2025-32462 ist jedoch auf einem frisch installierten System mit Standardeinstellungen nicht ausnutzbar. Sie ist daher nur mit einem CVSS-Punktwert von 2,8 und niedriger Priorität eingestuft. Die Lücke lauerte seit 12 Jahren in sudo und ist nun in Version 1.9.17p1 oder neuer behoben. Übrigens anders als ihr "großer Bruder" auch auf Debian GNU/Linux: Dort behebt sudo 1.9.13p3-1+deb12u2 den Fehler.

Update 02.07.2025, 08:06 Uhr

Wir hatten zunächst "die aktuelle Ubuntu-Version 24.04.1" geschrieben und damit die Version aus dem Advisory übernommen. Tatsächlich ist aber 24.04.2 aktuell (und betroffen), danke an unseren Leser für den Hinweis. Weitere Linux-Distros haben wir noch ergänzt.

|

[ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]

Als langjähriger Debiannutzer hab ich damit nicht viel zu schaffen. Auf jeden Fall sollten aber Benutzer anderer Distributionen und Nutzer von VServern bzw. Servern Obacht geben.

|

|

|

|

Folgendes Mitglied bedankte sich bei Draalz:

|

|

02.07.25, 11:49

02.07.25, 11:49

|

#2

|

|

working behind bars

Registriert seit: Apr 2013

Beiträge: 3.149

Bedankt: 13.447

|

Was Linux Mint Xia betrifft, wurde das bereits vor 4 Tagen gefixt.

|

|

|

|

Folgendes Mitglied bedankte sich bei Uwe Farz:

|

|

Forumregeln

Forumregeln

|

Du kannst keine neue Themen eröffnen

Du kannst keine Antworten verfassen

Du kannst keine Anhänge posten

Du kannst nicht deine Beiträge editieren

HTML-Code ist Aus.

|

|

|

Alle Zeitangaben in WEZ +1. Es ist jetzt 18:43 Uhr.

().

|